Comment élaborer un plan de sécurité des systèmes de contrôle industriel (ICS) pour les entreprises de télécommunications ?

En matière de cybersécurité, une organisation a de nombreuses responsabilités pour protéger ses réseaux et ses systèmes. C’est particulièrement vrai pour les entreprises de télécommunications, où la sécurité des systèmes de contrôle industriel (ICS) est un enjeu majeur. Suivez-nous dans ce guide détaillé pour élaborer un plan de sécurité efficace et adapter à votre contexte.

Comprendre l’importance des systèmes de contrôle industriel

Les systèmes de contrôle industriel (ICS) sont des éléments vitaux des infrastructures critiques de nombreuses organisations, y compris les entreprises de télécommunications. Ces systèmes, qui incluent les SCADA (Supervisory Control and Data Acquisition), gèrent des processus industriels complexes et sont souvent la cible de cyberattaques. D’où l’importance d’un plan de sécurité dédié à leur protection.

A lire en complément : Investir dans un rack mi-lourd d'occasion : une solution stratégique pour optimiser votre stockage industriel

Pour assurer la sécurité des ICS, il faut comprendre leur fonctionnement et leur vulnérabilité. Les ICS sont souvent intégrés à des systèmes de gestion des ressources (ERP) et sont donc exposés à des risques informatiques. En outre, ils sont liés à des processus physiques et peuvent donc être affectés par des incidents de sécurité non informatiques. La complexité de ces systèmes nécessite une excellente connaissance des menaces potentielles et des mécanismes de défense disponibles.

Analyser et évaluer les risques

La première étape d’un plan de sécurité pour les ICS consiste à analyser et évaluer les risques. Cette analyse doit couvrir les menaces potentielles, les vulnérabilités des systèmes et les conséquences possibles d’un incident de sécurité.

A lire également : Comment développer une culture de sécurité informatique dans les startups de la réalité mixte ?

Les menaces peuvent provenir de diverses sources, y compris des attaques externes, des erreurs internes et des défaillances matérielles. Les attaques peuvent viser à perturber le fonctionnement des systèmes, à voler des données ou à causer des dommages physiques. L’analyse doit donc prendre en compte tous les scénarios possibles.

Développer des politiques et des procédures de sécurité

La prochaine étape consiste à développer des politiques et procédures de sécurité spécifiques aux ICS. Ces politiques doivent établir clairement les responsabilités en matière de sécurité, les procédures de réaction aux incidents et les mesures de prévention.

Il est essentiel que ces politiques soient adaptées à l’organisation et aux systèmes en place. Elles doivent tenir compte des spécificités des ICS, comme le fait qu’ils fonctionnent en temps réel et qu’ils sont fortement intégrés aux processus de l’entreprise. Les politiques doivent également être régulièrement mises à jour pour tenir compte des nouvelles menaces et vulnérabilités.

Mettre en place des mesures de protection

Une fois les politiques en place, il faut mettre en œuvre des mesures de protection. Ces mesures peuvent inclure des contrôles d’accès, des pare-feu, des systèmes de détection d’intrusion, ainsi que des logiciels antivirus et anti-malware.

Il est également crucial d’installer des mises à jour de sécurité et de patcher les vulnérabilités rapidement. Les entreprises doivent également mettre en place des mesures pour protéger les données, comme le chiffrement et la sauvegarde régulière.

Former et sensibiliser le personnel

Enfin, aucun plan de sécurité ne serait complet sans une formation et une sensibilisation appropriées du personnel. Tous les membres de l’organisation doivent comprendre les risques associés aux ICS et leur rôle dans la protection de ces systèmes.

La formation peut couvrir des sujets tels que les bonnes pratiques en matière de sécurité, la reconnaissance des menaces et la réaction aux incidents. De plus, il est fondamental de promouvoir une culture de la sécurité, où chaque personne prend activement part à la protection des ICS.

Le développement d’un plan de sécurité pour les systèmes de contrôle industriel est un processus complexe mais vital pour les entreprises de télécommunications. En suivant ces étapes et en adaptant les pratiques à leur contexte, ces organisations peuvent renforcer la sécurité de leurs ICS et minimiser les risques de cyberattaques.

Les rôles et responsabilités dans la sécurité des systèmes de contrôle industriel

Dans toute entreprise, la sécurité des informations est une responsabilité partagée. Dans le domaine de la sécurité des systèmes de contrôle industriel (ICS), cela comprend les rôles et responsabilités de tous, des dirigeants aux employés de base. Il est crucial de comprendre qui fait quoi en matière de sécurité des ICS.

Les dirigeants d’une entreprise de télécommunications, par exemple, sont responsables de la mise en place d’une culture de la sécurité. Ils doivent s’assurer que tous les employés comprennent l’importance de la sécurité des ICS et qu’ils sont formés pour répondre à des incidents.

Le rôle de l’équipe d’intervention en cas d’incident est également crucial. Ces experts en cybersécurité sont chargés de surveiller les systèmes de contrôle, de détecter les anomalies et d’intervenir en cas d’incident. Ils doivent être formés pour réagir rapidement et efficacement à tout type d’incident cybernétique.

D’autres parties prenantes peuvent également avoir un rôle à jouer. Par exemple, le gouvernement du Canada a mis en place la stratégie "Quantum Rugged" pour aider les entreprises à protéger leurs infrastructures essentielles, dont les systèmes de contrôle industriel. Ce programme préconise une approche de "zéro confiance" (ou Zero Trust), ce qui signifie que chaque utilisateur et chaque dispositif doit être vérifié avant d’accéder au réseau.

Enfin, chaque employé a un rôle à jouer dans la sécurité des ICS. Même les actions les plus simples, comme le fait de ne pas cliquer sur des liens suspects ou de signaler des comportements inhabituels, peuvent contribuer à protéger une entreprise contre les cyberattaques.

Les systèmes SCADA et les ICS

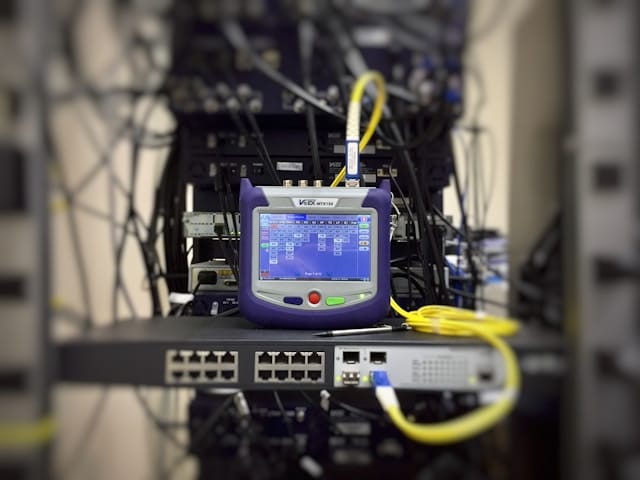

Les systèmes SCADA (Supervisory Control and Data Acquisition) sont une composante importante des systèmes de contrôle industriel. Ils permettent de surveiller et de contrôler à distance les processus industriels, comme les réseaux de télécommunications. Compte tenu de leur rôle crucial, leur sécurité est une préoccupation majeure.

Comme tous les ICS, les systèmes SCADA sont vulnérables aux cyberattaques. Ces attaques peuvent perturber le fonctionnement des systèmes, causer des dommages matériels ou voler des informations sensibles. Par conséquent, il est essentiel de mettre en place des mesures de sécurité robustes pour protéger ces systèmes.

Les mesures de sécurité pour les systèmes SCADA peuvent comprendre : des pare-feu pour bloquer les attaques, des systèmes de détection d’intrusion pour identifier les menaces, des logiciels antivirus pour protéger contre les malwares, et le chiffrement des données pour prévenir les vols d’information. De plus, il est essentiel de mettre en œuvre des politiques et procédures de sécurité, de former le personnel et de promouvoir une culture de la sécurité.

Conclusion

La sécurité des systèmes de contrôle industriel est un enjeu majeur pour les entreprises de télécommunications. Ces systèmes sont essentiels pour le fonctionnement des réseaux et sont souvent la cible de cyberattaques. En conséquence, il est crucial d’élaborer un plan de sécurité robuste pour les protéger.

Ce plan doit comprendre l’analyse des risques, le développement de politiques et procédures de sécurité, la mise en place de mesures de protection, et la formation du personnel. Il doit également prendre en compte les spécificités des ICS, comme le fait qu’ils fonctionnent en temps réel et qu’ils sont fortement intégrés aux processus de l’entreprise.

Il est également crucial de comprendre le rôle de chaque membre de l’organisation en matière de sécurité des ICS, des dirigeants aux employés de base. Chaque personne a un rôle à jouer pour protéger ces systèmes essentiels.

Enfin, il est important de garder à l’esprit que la sécurité des ICS est un processus continu, qui doit être régulièrement mis à jour pour répondre aux nouvelles menaces et vulnérabilités. En suivant ces étapes, les entreprises de télécommunications peuvent renforcer la sécurité de leurs ICS et minimiser les risques de cyberattaques.